اینترنت اشیا

سرویس آموزش و آزمون برق نیوز:

اینترنت اشیا؛ ایجاد یکپارچگی میان فناوری عملیاتی و فناوری اطلاعات

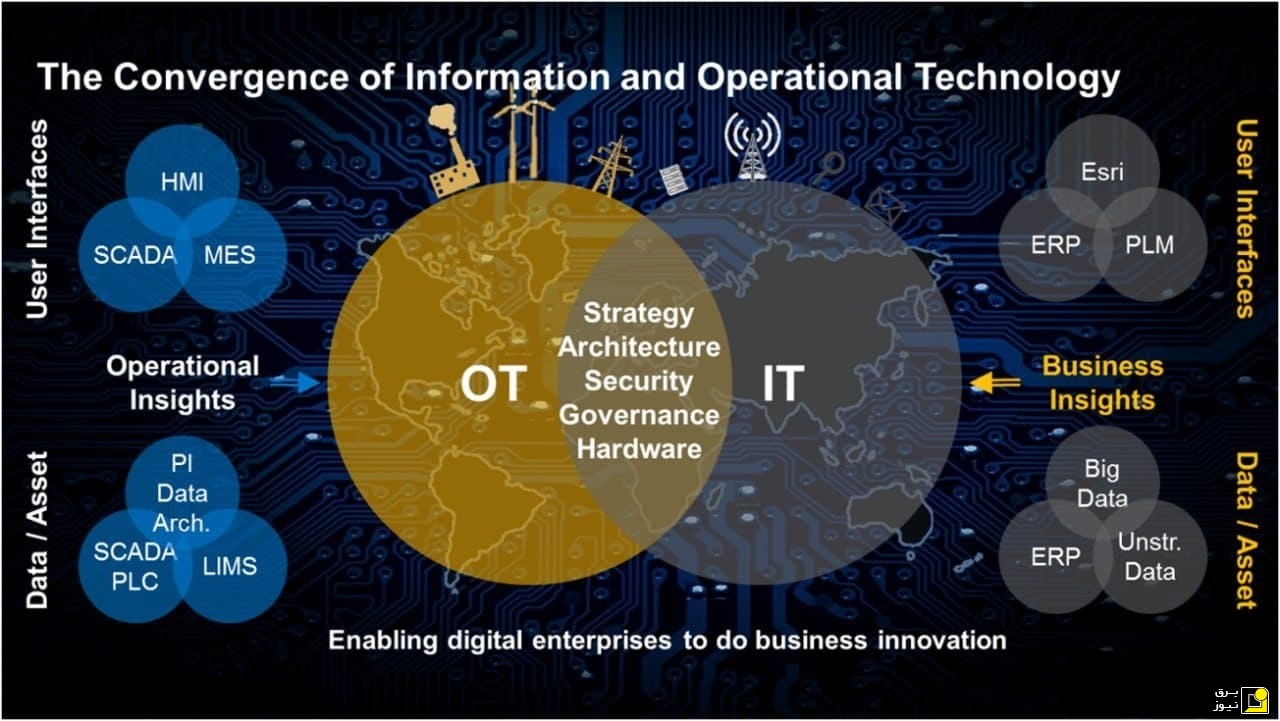

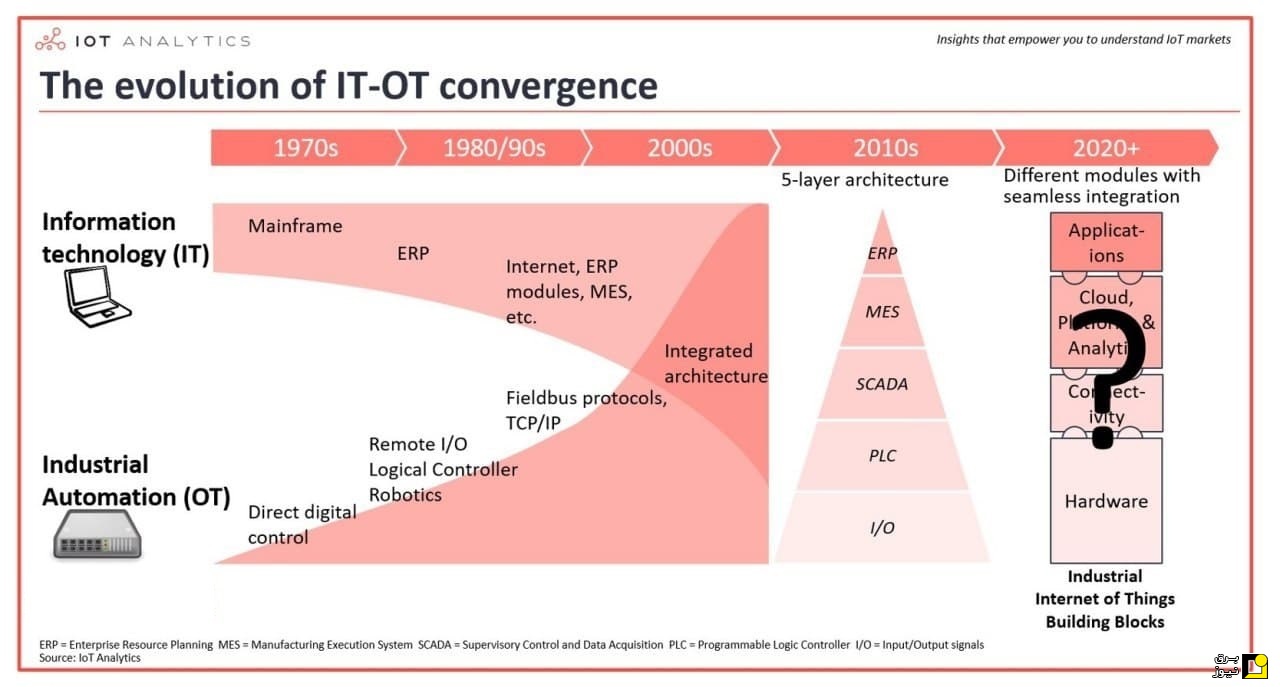

فناوری عملیاتی (OT) به سختافزار و نرمافزارهایی که برای تغییر، نظارت یا کنترل دستگاهها، فرآیندها و رویدادهای فیزیکی استفاده میشوند، اشاره دارد. مانند SCADA، PLC و ...

فناوری اطلاعات (IT) به هر چیزی مربوط به سیستمهای کامپیوتری اعم از سخت افزار و نرم افزار اطلاق میشود. مانند ابر، ERP، SQL و ...

اینترنت اشیا (IoT) این پتانسیل را دارد که فناوری عملیاتی را با استفاده از زیرساختهای فناوری اطلاعات و پروتکلهای ارتباطی استاندارد ترکیب کند و سیستمهای یکپارچه انعطافپذیر و با قابلیت مقیاسپذیری ایجاد کند.

یکپارچگی فناوریهای عملیاتی و اطلاعاتی توسط اینترنت اشیا

اینترنت اشیا و تحول دیجیتال موجب شده اند که نیازهای شرکتها با هر زمینه فعالیتیای اعم از صنعت، حمل و نقل، انرژی، مدیریت منابع، پزشکی و ... در خصوص جمع آوری داده و تبدیل آنها به اطلاعات کاربردی برطرف شود.

برای این امر نیاز بود میان فناوریهای عملیاتی شامل اتوماسیون صنعتی، خطوط تولید، زنجیره تامین و داراییهای فیزیکی و همچنین فناوریهای اطلاعاتی شامل داده، ابزارهای پردازش، نرم افزارهای تحلیلگر، اپلیکیشنهای تحت وب و موبایل و غیره، یک ارتباط ایجاد شود که با ظهور اینترنت اشیا ادغام این دو فناوری محقق شد.

در محیطهای صنعتی، دستگاههای مبتنی بر فناوریهای عملیاتی با استفاده از یک گیتوی هوشمند اینترنت اشیا و پروتکلهای صنعتی با یکدیگر ارتباط برقرار می کنند و با استفاده از فناوری اطلاعات، دادهها به یک پلتفرم یکپارچه منتقل می شوند تا در لحظه تحلیل گردند.

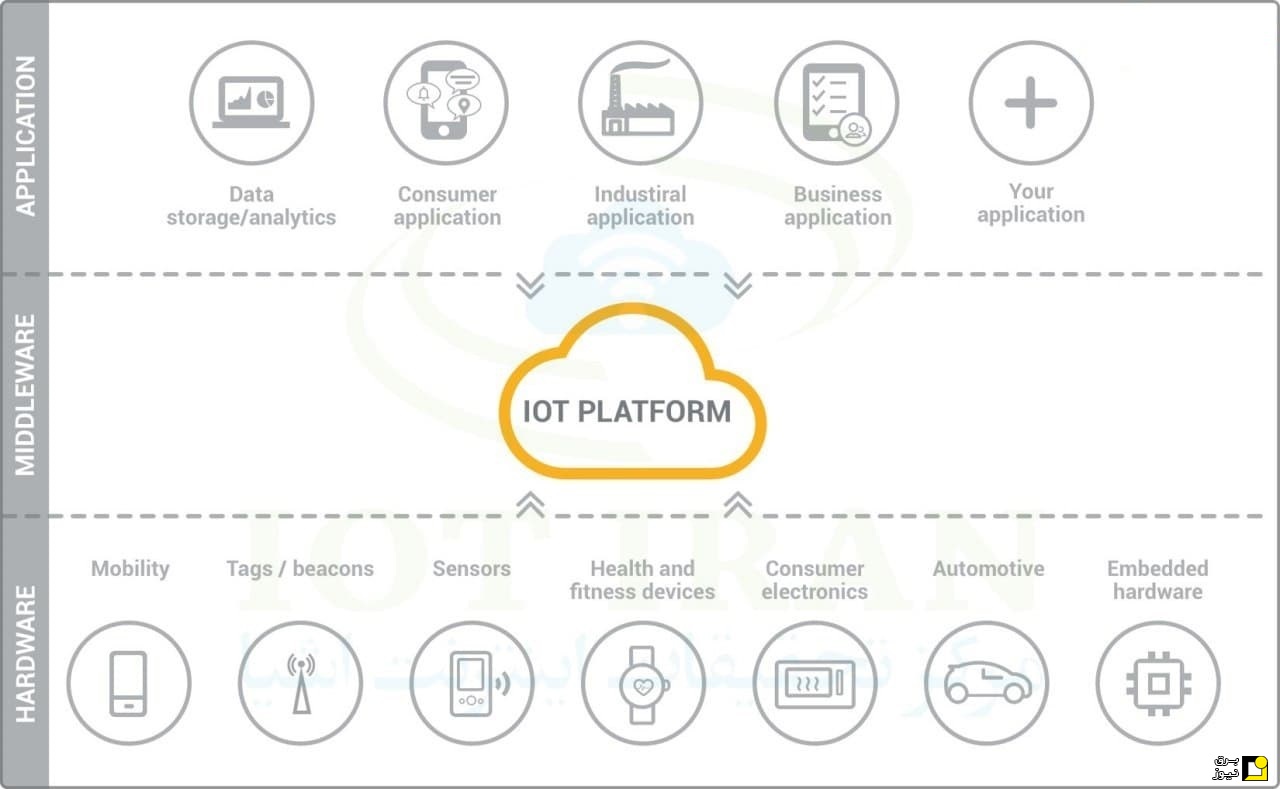

انواع پلتفرمهای اینترنت اشیا

سیستمهای اینترنت اشیا از ۴ مولفه اصلی یعنی سخت افزار، نرم افزار، رابطهای کاربری و شبکه تشکیل شده اند و پلتفرم اینترنت اشیا برای هر یک از راهکارها، این چهار مولفه را به صورت یکپارچه به هم متصل می کند تا داده ها و عملیات آنها قابل کنترل و تحلیل شوند.

در واقع پلتفرم اینترنت اشیا موجب می شود تا داده ها، ارتباطات، مدیریت دستگاهها و کارکرد سامانه به یک فرآیند یکپارچه تبدیل گردند. با توجه به ویژگیهای مورد انتظار از هر کاربرد و راهکار، نوع پلتفرم مورد استفاده می تواند متفاوت باشد و در انتخاب پلتفرم مناسب باید جزئیات را به دقت بررسی کرد.

انواع پلتفرمهای اینترنت اشیا از نظر عملکردی:

پلتفرم های ارتباطی

پلتفرمهای مدیریت دستگاه

پلتفرمهای ابری

پلتفرمهای کاربردی

پلتفرمهای تحلیلی پیشرفته

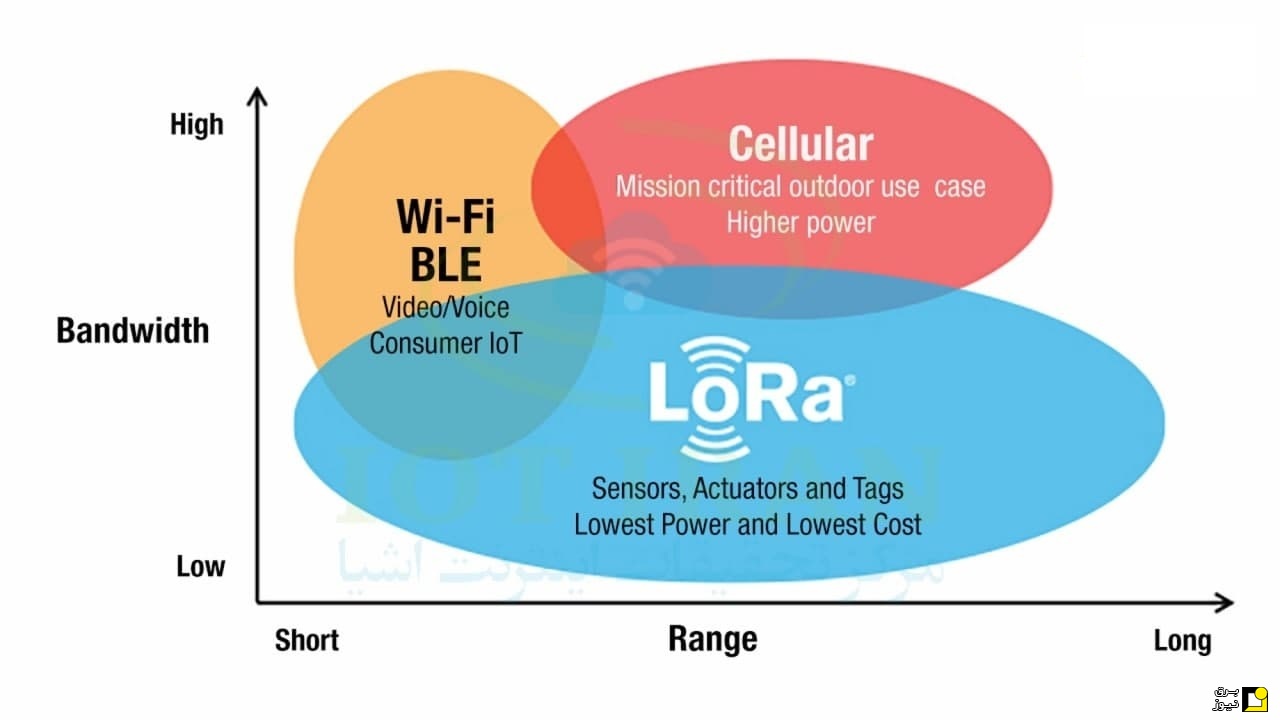

شبکه و پروتکل ارتباطی مناسب برای راهکارهای اینترنت اشیا

پروتکل ارتباطی LoRa و LoRaWAN

نقاط مثبت: مصرف انرژی پایین، امنیت بالا، پوشش دهی زیاد، مقرون به صرفه

نقاط منفی: نامناسب برای کاربردهایی که نیاز به نرخ داده بالا و تاخیر کم دارند.

شبکه ارتباطی Wi-Fi

نقاط مثبت: پهنای باند بالا، انعطاف پذیری در توسعه، مناسب برای کاربردهای خانگی و ساختمانی

نقاط منفی: توان مصرفی بالا، و پوشش دهی محدود

پروتکل ارتباطی BLE

نقاط مثبت: مصرف انرژی کم، مقرون به صرفه، راه اندازی ساده و مناسب برای ردیابی داخلی

نقاط منفی: پهنای باند کم و برد پوشش دهی کوتاه

پروتکل ارتباطی Zigbee

نقاط مثبت: توان مصرفی کم، ارائه قابلیتهای شبکه مش، توسعه آسان و مناسب برای کاربردهای ساختمانی و خانگی

نقاط منفی: دارای برد کوتاه، هزینه نگهداری بالا، ساختار گسسته و مشکل بودن ارتقا شبکه

شبکه NBIoT

نقاط مثبت: استفاده از دکلهای مخابراتی ۴G، انتقال حجم زیادی از داده و تاخیر کم

نقاط منفی: توان مصرفی بالا به سایر شبکههای LPWAN، پیاده سازی زیرساخت فقط توسط اپراتورها

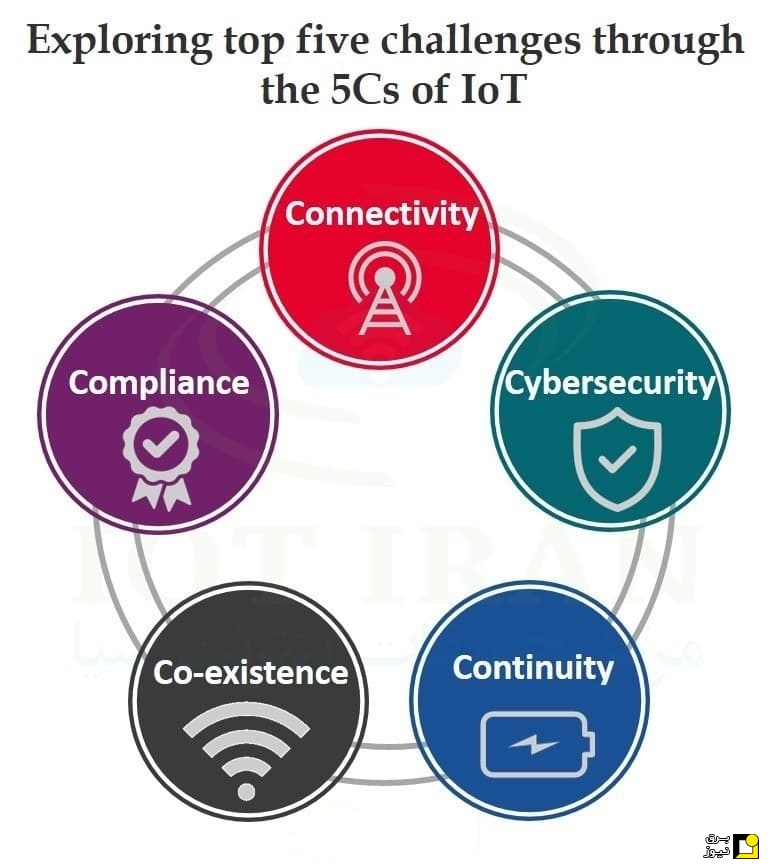

تشریح چالشهای فنی اینترنت اشیا در قالب ۵C

عمده چالشهای فنی اینترنت اشیا که مهندسان در طول طراحی تا تولید با آنها دست و پنجه نرم میکنند را می توان در قالب ۵ دسته تقسیم بندی کرد:

اتصالات و ارتباطات (Connectivity): باید اطمینان حاصل کنید که همواره دستگاه اینترنت اشیا شما به ابر و دنیای اطراف ما (دستگاههای مورد نظر) متصل است و هیچ قطعی ارتباطی طولانی مدتی (در حد چند ثانیه رخ) نمی دهد.

کارکرد مستمر (Continuity): برای عملکرد مستمر دستگاه شما باید همواره بر میزان تامین انرژی و باتری نظارت داشته باشید.

انطباق (Compliance): دستگاه مبتنی بر اینترنت اشیا باید بر اساس استانداردهای فنی و دادهای طراحی شود تا از بازار حذف نگردد.

پایداری (Co-existence): یک دستگاه اینترنت اشیا باید بتواند در شرایط محیطی سخت نیز به کار خود ادامه دهد.

امنیت سایبری (Cybersecurity): یک دستگاه اینترنت اشیا باید همواره در برابر تمامی حملات امنیتی محافظت شود.

نکات امنیتی مرتبط با دستگاههای اینترنت اشیا در برابر حملات مخرب

شناسه دارکردن دستگاههای متصل در محیط اینترنت اشیا

به روز رسانی و الحاق patchهای امنیتی بصورت دورهای و منظم

ایزولاسیون شبکههای اینترنت اشیا و تعریف سطوح امنیتی برای انواع دستگاههای متصل

استفاده از روشهای احراز هویت Zero trust

تغییر رمزهای عبور پیش فرض و استفاده از روش احراز هویت دو عاملی (Two factor authentication)

از ارسال دیدگاه های نا مرتبط با متن خبر، تکرار نظر دیگران، توهین به سایر کاربران و ارسال متن های طولانی خودداری نمایید.

لطفا نظرات بدون بی احترامی، افترا و توهین به مسئولان، اقلیت ها، قومیت ها و ... باشد و به طور کلی مغایرتی با اصول اخلاقی و قوانین کشور نداشته باشد.

در غیر این صورت، «برق نیوز» مطلب مورد نظر را رد یا بنا به تشخیص خود با ممیزی منتشر خواهد کرد.